- 3.18 浅谈RASP技术攻防之基础篇

- 3.18 物联网安全体系思考与探讨

- 3.18 Python 爬取蔡徐坤的 10 万转发数据,竟是假流量?

- 3.19 抖音刷赞骗局

- 3.19 Mirai 出现了新的变种

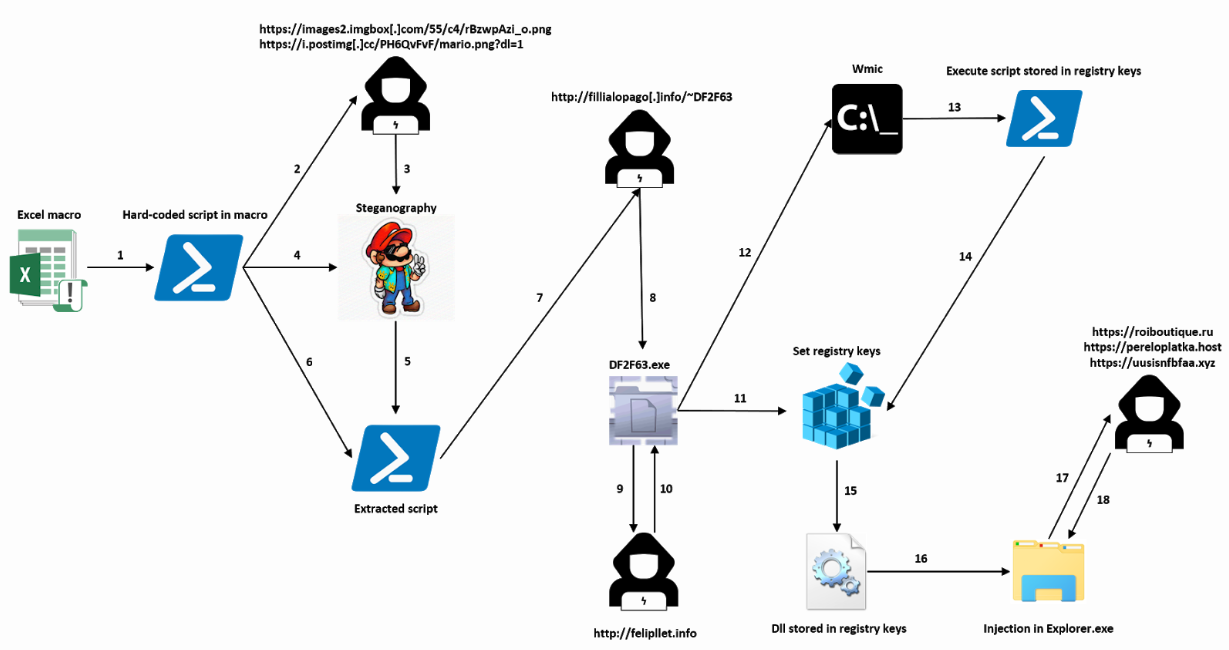

- 3.20 Buhtrap新动向:针对俄罗斯、白俄罗斯金融机构的攻击活动

- 3.20 IoT-Implant-Toolkit:一款针对IoT设备的木马测试工具

- 3.20 AFL漏洞挖掘技术漫谈(二):Fuzz结果分析和代码覆盖率

- 3.20 个人蜜罐Cowrie的运营分析

- 3.20 态势感知从入坑到重生

- 3.21 小师妹聊安全标准

- 3.21 Android-APP 安全(六)之android取证

- 3.21 基于主动防御能力,安全成熟度模型的一点点思考

- 3.22 Sality感染蠕虫复活来袭,传播“剪切板幽灵”病毒窃取比特币

- 3.23 传奇私服暗藏杀机,亡灵病毒肆虐江湖

- 3.23 VRVNAC软件携带恶意程序,公安等行业可能受影响

- 3.25 那些年挖过的SRC之我是捡漏王

- 3.25 黑产大数据:短视频及直播行业的暗流涌动

- 3.25 KBuster:以伪造韩国银行APP的韩国黑产活动披露

- 3.26 APT组织的聚类和攻击者活动关联

- 3.27 Hackers Hijacked ASUS Software Updates to Install Backdoors on Thousands of Computers

dr0v

blog.drov.com.cn一个人碎碎念。

A lazy security employee.

2019年3月27日星期三

2019年3月20日星期三

Posted by drovliu on 三月 20, 2019 with No comments

- 3.11 活动 | 威胁猎人开源风控系统“星云”,促业务反欺诈基础设施普及

- 3.12 Ghidra:这个来自NSA的软件逆向工程工具终于来啦!

- 3.12 软件供应链安全威胁:从“奥创纪元”到“无限战争”

- 3.12 威胁在外,压力在内 | CISO职场生存现状

- 3.14 CheckPoint:Android 恶意广告软件 SimBad 被下载近 1.5 亿次

- 3.15 窃听Telegram Bot的恶意软件

- 3.15 SimBad: A Rogue Adware Campaign On Google Play - Check Point Research

- 3.15 3·15曝光台 | Wi-Fi 探针——潜伏在你身边的“信息窃贼”

- 3.15 Fibratus:一款功能强大的Windows内核漏洞利用和跟踪工具

- 3.16 基于Web页面验证码机制漏洞的检测

- 3.17 BankThief:针对波兰和捷克的新型银行钓鱼攻击

- 3.18 EOS假充值(hard_fail 状态攻击)红色预警细节披露与修复方案

- 3.18 瑞星首家发现Hybrid Analysis网站数据被“驱动人生木马”污染

- 3.19 Kthrotlds挖矿病毒详细分析报告

- 3.19 从零开始聊一聊态势感知

2019年3月14日星期四

Posted by drovliu on 三月 14, 2019 with No comments

- 3.4 威胁预警 | ProtonMiner挖矿蠕虫扩大攻击面加速传播

- 3.4 kthrotlds挖矿病毒分析报告

- 3.4 渗透之权限维持杂谈

- 3.5 Analyzing A Massive Office 365 Phishing Campaign

- 3.4 Comcast buys BluVector, an AI cybersecurity firm

- 3.5 冒用有效签名:Clop勒索病毒这股”韩流“已入侵国内企业

- 3.7 简析认证加授权如何使API更安全

- 3.6 警惕!WinRAR漏洞利用升级:社工、加密、无文件后门

- 3.7 “俄罗斯套娃”恶意软件通过海盗湾盗版下载传播

- 3.11 键盘拦截器制作与测试

- 3.11 2019年唠嗑企业安全之堡垒机(二)

- 3.10 “匿影”挖矿病毒:借助公共网盘和图床隐匿自身

- 3.10 2018年工业控制网络安全态势白皮书

- 3.8 CANalyzat0r :一款可以对专用汽车协议进行安全分析的强大工具

- 3.7 Android移动APP 安全形势分析

- 3.7 Android-APP 安全(五)之android取证-文件系统与数据结构

- 3.12 微软 Word 中的新漏洞允许攻击者绕过所有防恶意软件防御

- 3.12 安全与信任的半毛钱关系

- 3.11 为了追查盗照片的人,我在网上叫了个小姐。

- 3.9 让数百万台手机训练同一个模型?Google把这套框架开源了

2019年3月4日星期一

Posted by drovliu on 三月 04, 2019 with No comments

-

浏览器漏洞导致黑客可以在用户关闭网页(浏览器进程保留)时依然留下后门。

吐槽:开发者原意是为了方便其他(正常)开发者,可是黑客的钻研精神往往更厉害。

吐槽:开发者原意是为了方便其他(正常)开发者,可是黑客的钻研精神往往更厉害。 - 2.26 漏洞分析(三)WinRAR路径穿越漏洞漏洞攻击者利用四个winrar的漏洞,通过诱使用户使用WinRAR打开恶意构造的压缩包文件,将恶意代码写入系统启动目录或者写入恶意dll劫持其他软件进行执行,实现对用户主机的任意代码执行攻击。github上公开了该漏洞的poc,acefile - WinRAR 解压代码执行漏洞 POC:

https://github.com/Ridter/acefile吐槽:还好我不用winrar,感谢winrar的中国代理。 -

从 2017 年底到 2019 年初,腾讯御见威胁情报中心发现一个疑似来自印度的 APT 攻击组织持续针对巴基斯坦等南亚国家的军事目标进行了定向攻击。腾讯御见威胁情报中心对该组织的攻击活动进行了长期的深入分析,从溯源结果来看,该组织的最早的攻击活动可以追溯到 2012 年。响尾蛇(SideWinder)组织是一个成熟的 APT 攻击组织,该组织擅长使用 office 漏洞、hta 脚本、白加黑、VB 木马等技术来实施攻击,并且攻击手法还在不断的进化中。目前该组织的攻击目标主要在巴基斯坦,但是由于地缘关系,也不排除针对中国境内的目标发起攻击,因此相关部门、单位和企业切不可掉以轻心。吐槽:大家的精力都用在了取名字上了。

-

该木马还教会了作者关闭其他可能存在的挖矿及DDoS木马。吐槽:堡垒都是从内部攻破的。

-

从2018年4月起至今,一个疑似来自南美洲的APT组织盲眼鹰(APT-C-36)针对哥伦比亚政府机构和大型公司(金融、石油、制造等行业)等重要领域展开了有组织、有计划、针对性的长期不间断攻击。其攻击平台主要为Windows,攻击目标锁定为哥伦比亚政企机构,截止目前360威胁情报中心一共捕获了29个针对性的诱饵文档,Windows平台木马样本62个,以及多个相关的恶意域名。吐槽:取名上面的竞争越来越激烈了。

-

360威胁情报中心截获了多个使用WinRAR漏洞传播恶意程序的样本,并且我们还观察到了多个利用此漏洞进行的APT攻击活动。可以明显的看到,攻击者针对该漏洞利用做了更精心的准备,比如利用WinRAR压缩包内图片列表不可预览来诱导目标极大概率解压恶意文件、将恶意ACE文件加密后投递、释放“无文件”后门等。吐槽:winrar有望取代flash,成为新一代的突破口。

-

漏洞的根源在于this.submitForm()这个PDF Javascript API。像this.submitForm(‘http://google.com/test‘)这样一个简单的调用就会导致Chrome把个人信息发送到google.com。 可能被泄露的信息包括:

- 用户的公共IP地址。

- 操作系统,Chrome版本等(在HTTP POST header中)。

- 用户计算机上PDF文件的完整路径(在HTTP POST payload中)。漏洞利用:3.1 Google Chrome 被发现零日漏洞 可让黑客获取用户数据 黑客通过此种方式可以获得的数据包括设备的IP地址、操作系统和Google Chrome版本,以及本地驱动器上PDF文件的路径等等。吐槽:最好还是不要给予内部纯文档阅读器联网权限。

-

如果返回的国家代码为意大利(代码39),恶意宏将会使用Shell函数来执行下一条攻击指令。

吐槽:通过地区代码进行恶意代码行为限制的病毒不多见了。

吐槽:通过地区代码进行恶意代码行为限制的病毒不多见了。 - 2.28 微信PC端技术研究:如何找到消息发送接口详细介绍了逆向过程。可以看看。吐槽:目前大部分微信防撤回软件应该都解决了这个问题。

- 2.28 对恶意树莓派设备的取证分析前员工遗留的一个后门。吐槽:机翻拯救失业。

-

过期域名,尤其是过期事业单位的域名被恶意利用。监管和内审都应该关注一下。吐槽:还是事业单位资产管理的问题。

-

Check Point安全研究人员近日在调查多个恶意文档时发现了朝鲜APT组织Lazarus疑似针对俄罗斯的攻击活动。研究人员分析发现这些文件是感染链的一部分,目的是删除与Lazarus组织相关的后门KEYMARBLE的更新变种。吐槽:机翻看着真难受。

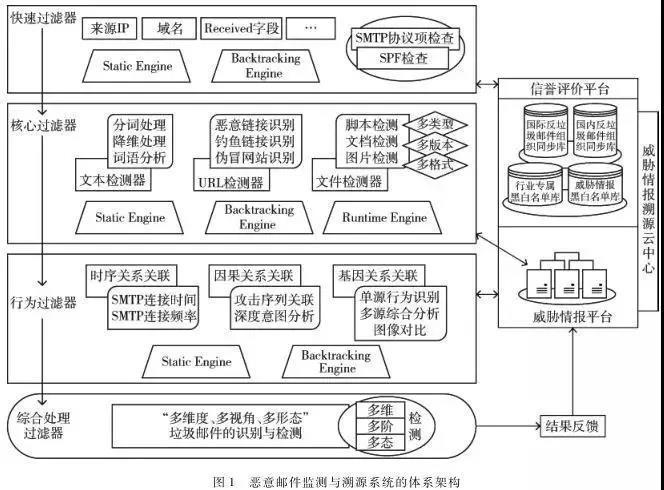

- 3.1 恶意邮件智能监测与溯源技术研究提出新一代智能恶意邮件监测与溯源的系统框架,将多元行为分析、威胁情报溯源、动态沙箱检测、深度样本意图分析等智能化威胁感知和邮件监测技术应用在恶意邮件监测与溯源系统中。通过人工智能技术将几百种基于知识工程的邮件安全元素与威胁、业务模型关联建模,使系统具备更智能的威胁感知能力和更准确的恶意邮件检测率。同时,通过邮件样本溯源技术,系统可以进一步溯源恶意邮件的来源和相关的黑客组织。

吐槽:啥流行就把啥扯上去,貌似就是学术论文的关键。

吐槽:啥流行就把啥扯上去,貌似就是学术论文的关键。 -

RapidScan在漏洞扫描器和网站审计软件的自动化部署上做的非常出色。它支持很多效果不错的工具,使用这些工具可以容易地探测常见的网站漏洞。再加上UserLAnd这样的App,我们可以把一部不显眼的Android手机武装成一个功能齐全的黑客设备。地址:rapidscan

- 3.2 记一次有趣的密码重置这个逻辑是存在ut值的时候会对当前用户的手机号进行验证,然而在没有ut值的时候无法获取当前用户信息,也就无法进行手机号验证,同时也未对手机验证码以及旧密码进行验证导致密码修改成功。吐槽:业务逻辑漏洞需要不断尝试才可挖掘出来并利用。

-

PFLD算法,目前主流数据集上达到最高精度、ARM安卓机140fps,模型大小仅2.1M!吐槽:简直牛批了。

- 3.3 IIS短文件名泄露漏洞文章被删,不记得具体内容了,参考:http://webscan.360.cn/vul/view/vulid/1020吐槽:删的莫名其妙。

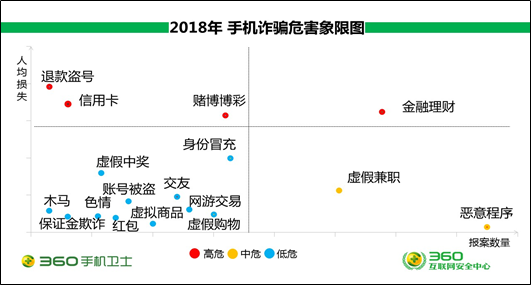

- 3.4 2018年中国手机安全状况报告2018 年全年,360 互联网安全中心共截获移动端新增恶意程序样本约 434.2 万个,平均每天新增约 1.2 万。全年相比 2017 年(757.3 万)下降了约 42.7%。自 2015 年起,恶意程序新增样本量呈逐年下降趋势。病毒新增减少,但诈骗案例增多。

吐槽:电信诈骗越来越严重,危害也越来越大。

吐槽:电信诈骗越来越严重,危害也越来越大。 -

2019年1月24日,攻击者通过云控指令对该木马(通过驱动人生升级通道下发传播的木马)又进行了新的更新,更新文件下载URL:http[:]//dl.haqo.net/updater.exe,下载到本地保存的路径为:C:\Windows\temp\updater.exe,该恶意代码执行后便会将自身移动到系统关键目录并释放多个文件执行,上传主机的相关信息并从指定的恶意域名查询指令,根据云端指令执行恶意行为,当前云端的指令仅仅是控制感染主机进行挖矿操作,后续攻击者可以根据需要改变云端指令,从而控制感染主机执行更加危险的操作。吐槽:僵尸网络,名不虚传。

- 3.4 你可能没见过的流量取证CTF中流量分析题目的案例分析,值得看看。吐槽:确实CTF有点越来越像应试教育了。为了难而难?

订阅:

博文 (Atom)