-

网络犯罪分子正在利用一个在2018年12月被发现和已修补的ThinkPHP漏洞传播Yowai(Mirai变种)和Hakai(Gafgyt变种)两种僵尸网络病毒。网络犯罪分子利用字典攻击破坏使用PHP框架创建网站的Web服务器,并获得这些路由器的控制,以实现分布式拒绝服务攻击(DDoS)。吐槽:Yowai还会清除竞争对手的后门程序。黑产的世界才是血腥和残酷的。

-

由于商店应用初始更新检查使用HTTP,攻击者在控制网络流量(例如,在网络上实施中间人攻击)的前提下,可以更改用于负载平衡的URL并修改对镜像的请求至用户所控制的域名。这将允许攻击者欺骗Galaxy Apps使用任意带有有效SSL证书的主机名,并模拟应用商店API来修改设备上的现有应用。(最重要的是)攻击者可以在三星设备上利用此漏洞实现远程代码执行。

吐槽:MITM攻击真的随处可见。

吐槽:MITM攻击真的随处可见。 - 2.19 主机的零信任安全实践google开放自己的零信任框架后,各大安全公司开始推崇“零信任”安全架构成为网络安全流行框架之一。吐槽:国内安全公司大多还是跟风为主。

-

话不多说,看图:

吐槽:毛熊之厉害,可见一斑。

吐槽:毛熊之厉害,可见一斑。 -

印度国有天然气公司(Indane)面向经销商和渠道商的网站上,尽管只能通过有效的用户名和密码进行访问,但部分内容已经被谷歌搜索引擎编入索引。吐槽:据说爆料者担心受Indane报复~

-

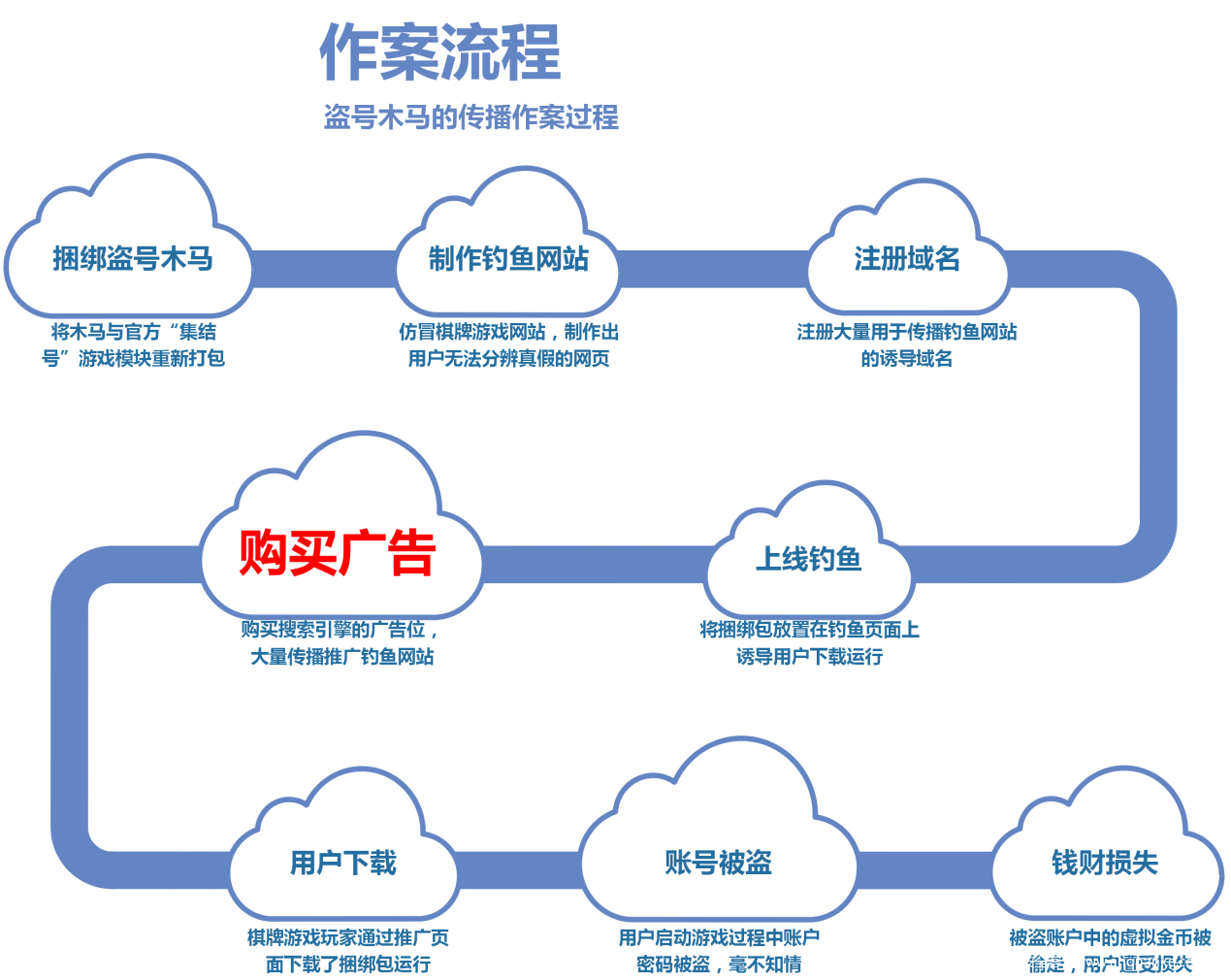

木马模块只是接管了官方游戏的登录流程,从而达到偷偷盗取用户账号密码的目的。

吐槽:主要骚操作就是买SEO广告。

吐槽:主要骚操作就是买SEO广告。 - 2.22 一句话木马的套路对于安全狗杀形,d 盾杀参的思路来绕过。生僻的回调函数, 特殊的加密方式, 以及关键词的后传入都是不错的选择。对于关键词的后传入对免杀安全狗,d 盾,河马 等等都是不错的,后期对于菜刀的轮子,也要走向高度的自定义化用户可以对传出的 post 数据进行自定义脚本加密,再由 webshell 进行解密获取参数,那么以现在的软 WAF 查杀能力几乎为 0,安全软件也需要与时俱进了。吐槽:不明觉厉系列。

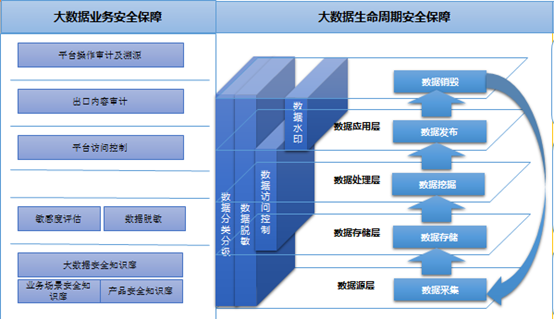

- 2.22 大数据安全体系介绍之技术体系篇信息安全五大时期:

- 通信安全时期

- 计算机安全时期

- 网络安全时期

- 信息安全时期

- 数据安全时期

吐槽:数据亦是信息的一部分,只不过当前互联网蓬勃发展,数据积累为大数据,所以安全也跟风谈着重谈数据安全。七本质依旧是保障信息安全。

吐槽:数据亦是信息的一部分,只不过当前互联网蓬勃发展,数据积累为大数据,所以安全也跟风谈着重谈数据安全。七本质依旧是保障信息安全。

-

通过各种贴吧、论坛等信息逐步追溯,过程中一些关键点:QQ、支付宝名字认证等;然后最关键的,还是对人的社工。吐槽:所以说,黑产从业者的赚钱门路真的五花八门。

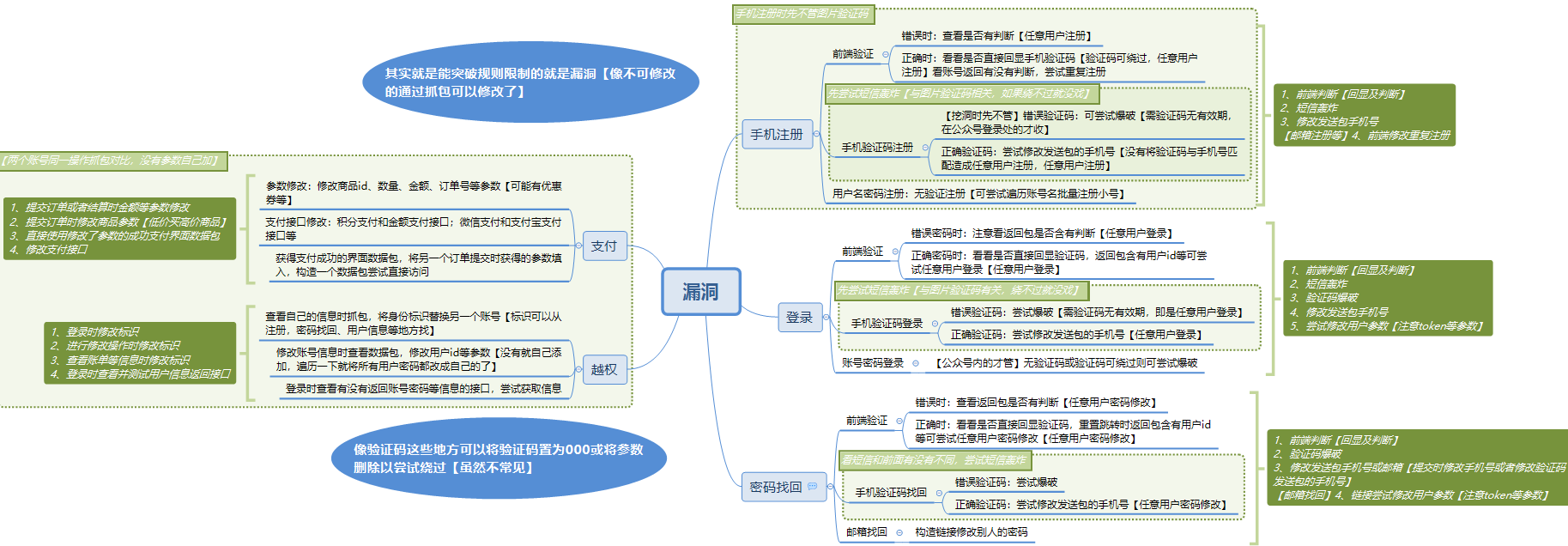

- 2.23 逻辑漏洞挖掘初步总结篇

吐槽:科普贴

吐槽:科普贴 - 2.22 某php开源cms有趣的二次注入本次的漏洞是出现在ndex.class.php中的likejob_action()和saveresumeson_action()函数,由于这两个函数对用户的输入没有进行严格的显示,同时利用mysql的特点能够绕过waf。吐槽:有源码的注入只需要耐心;前提是挖洞的脑洞有。

- 2.25 对恶意软件Dridex的流量分析主要实战了如何用wireshark做流量分析,信息提取。吐槽:恩,跟分析木马差不多的原理咯。都不用分析泄露了什么数据?

-

Justniffer是一款功能强大的网络协议分析工具,它可以捕捉网络流量并以定制化的方式生成日志文件。除此之外,它还可以模拟Apache Web服务器日志文件,跟踪响应事件并从HTTP流量中提取出所有截获到的文件。Justniffer项目官网:【传送门】吐槽:还是wireshark分析器好点吧。

-

FireEye的Mandiant应急响应和情报团队识别出了一波DNS劫持攻击,这波攻击影响了大量域名,其中包括中东、北非、欧洲和南美地区的政府机构、通信部门以及互联网基础设施。研究人员目前还无法识别此次活动背后的攻击者身份,但初步研究表明,攻击者与伊朗有关。吐槽:跨国DNS劫持,所以在国家机器面前,个人信息安全如何保障?

- 2.22 黑产利用编辑器漏洞植入SEO暗链事件分析近期绿盟科技应急响应团队检测到多家政府、教育、企事业单位网站被黑客植入恶意链接,访问链接后会跳转到指定色情网站。攻击者利用第三方的编辑器的未授权访问及上传漏洞,上传相关恶意HTML页面。结合SEO技术,提升恶意站点在搜索引擎的收录和权重。吐槽:事业单位网站、app外包的危害将一直持续下去。

- 2.25 暴力破解及其流行工具研究暴力破解还可用于发现Web应用程序中的隐藏页面和内容,在你成功之前,这种破解基本上是“破解一次尝试一次”。吐槽:当然,暴力破解更多用于密码爆破;虽然也有爆破漏洞啥的(fuzzing),但其目的往往仅是发现问题(crash)。

- 2.25 2018勒索病毒白皮书(政企篇)2018年,勒索病毒攻击整体态势以服务器定向攻击为主,辅以撒网式无差别攻击手段。政企单位防范勒索病毒建议从七个方面着手,即及时更新最新的补丁库、杜绝弱口令、重要资料定期隔离备份、提高网络安全基线、保持软件使用的可信、选择正确的反病毒软件、建立高级威胁深度分析与对抗能力。吐槽:勒索变现-新纪元。

-

最为严重的就是Torpedo,它利用了蜂窝寻呼协议(paging protocol,运营商用于来电或者短信之前通知手机)的弱点,在短时间内拨打和取消手机通话可以在通知目标设备来电的情况下触发寻呼协议,从而让攻击者追踪受害者的位置。研究人员说,知道受害者的寻呼时机还可以让攻击者劫持寻呼通道,并通过欺骗消息(如Amber警报)或完全阻止消息来插入或拒绝寻呼消息。吐槽:又一核武器埋下。

dr0v

blog.drov.com.cn一个人碎碎念。

A lazy security employee.

2019年2月25日星期一

订阅:

博文评论 (Atom)

0 评论:

发表评论