- 12.26 [由HTTPS抓包引发的一系列思考](https://www.freebuf.com/articles/web/222564.html)

- 12.25 [Gafgyt家族物联网僵尸网络家族分析](https://www.freebuf.com/articles/others-articles/222677.html)

- 12.24 [2019年移动应用安全十件影响力事件](https://www.anquanke.com/post/id/195635)

- 12.24 [全新 Mozi P2P 僵尸网络入侵 Netgear、D-Link、Huawei 路由器](http://hackernews.cc/archives/29000)

- 12.25 [Twitter Android app 漏洞被用于匹配 1700 万用户手机号码](https://www.solidot.org/story?sid=63050)

- 12.26 [隐私政策保护中第三方sdk问题](https://blog.trustlook.com/yin-si-zheng-ce-bao-hu-zhong-di-san-fang-sdkwen-ti/)

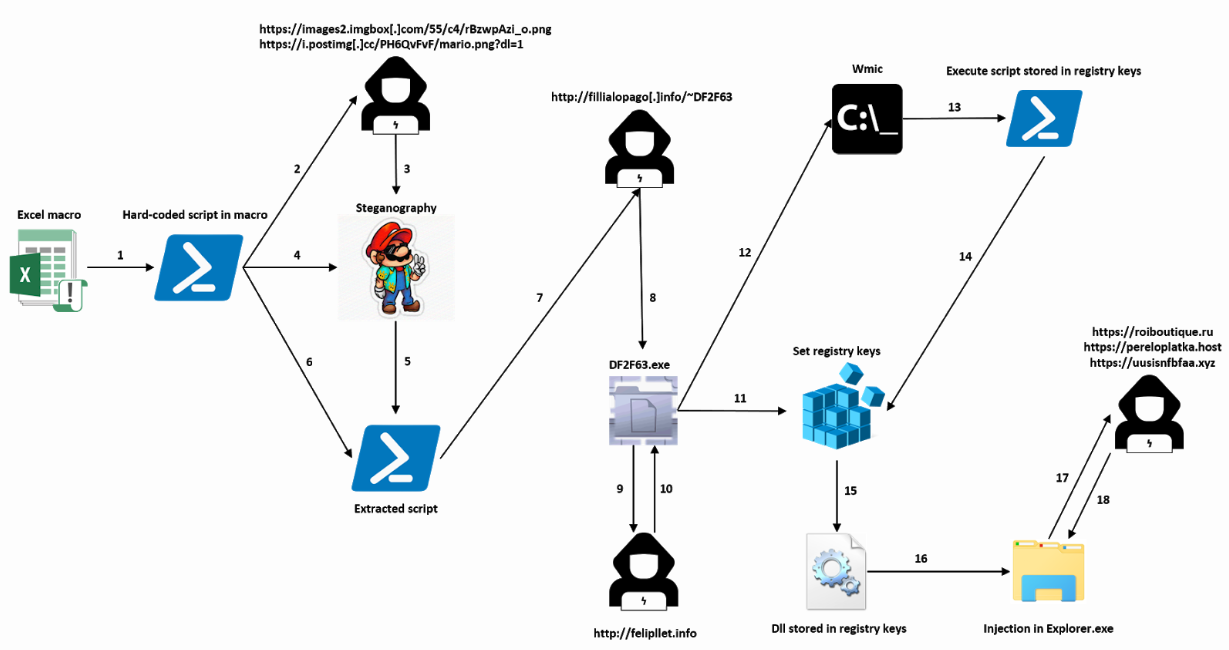

- 12.25 [ATT&CK 之防御逃逸](https://paper.seebug.org/1103/)

- 12.26 [2019年勒索软件:针对市政部门的全面攻击](https://www.freebuf.com/articles/network/223202.html)

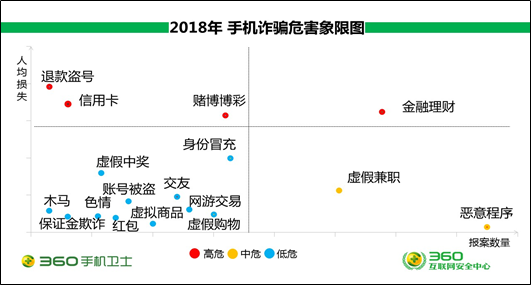

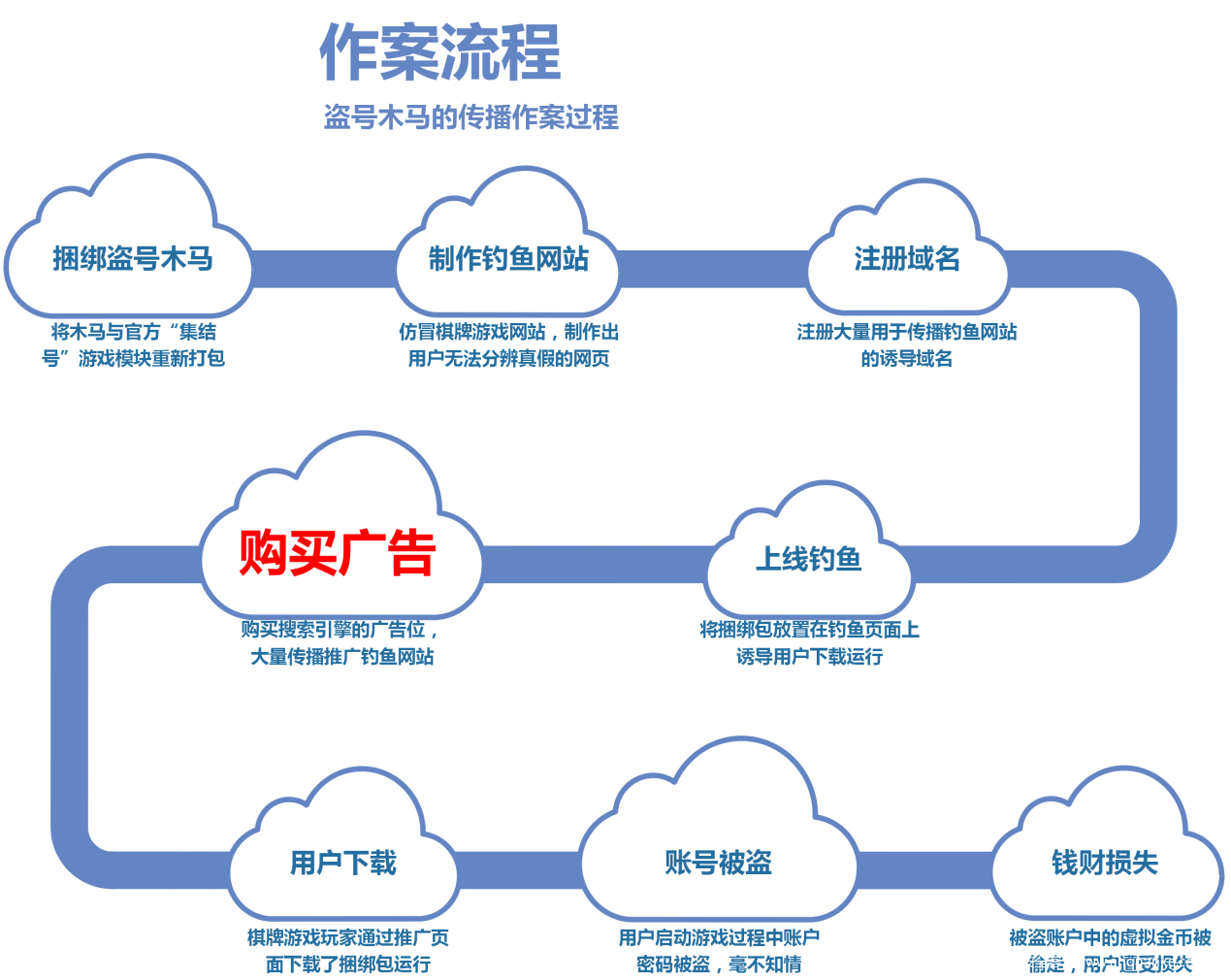

- 12.26 [揭露电信诈骗之悄无声息的转走银行卡资金](https://www.anquanke.com/post/id/195840)

- 12.30 [关于印发《App违法违规收集使用个人信息行为认定方法》的通知](https://www.anquanke.com/post/id/196074)

- 12.31 [非法支付之恶:涉案540多亿的非法网络支付连环案告破](https://www.anquanke.com/post/id/196164)

- 12.31 [警惕伪装成“Synaptics触摸板驱动程序”的新型蠕虫病毒](https://www.freebuf.com/articles/terminal/222991.html)

- 12.30 [穷源溯流:KONNI APT组织伪装韩国Android聊天应用的攻击活动剖析](https://www.freebuf.com/articles/terminal/223567.html)

- 12.30 [伸向中亚地区的触手——DustSquad APT组织针对乌兹别克斯坦的活动分析](https://www.anquanke.com/post/id/196067)

- 12.29 [404 Keylogger最新木马,盗取受害者浏览器网站帐号和密码](https://www.freebuf.com/articles/system/222808.html)

- 12.25 [Gafgyt家族物联网僵尸网络家族分析](https://www.freebuf.com/articles/others-articles/222677.html)

- 12.24 [2019年移动应用安全十件影响力事件](https://www.anquanke.com/post/id/195635)

- 12.24 [全新 Mozi P2P 僵尸网络入侵 Netgear、D-Link、Huawei 路由器](http://hackernews.cc/archives/29000)

- 12.25 [Twitter Android app 漏洞被用于匹配 1700 万用户手机号码](https://www.solidot.org/story?sid=63050)

- 12.26 [隐私政策保护中第三方sdk问题](https://blog.trustlook.com/yin-si-zheng-ce-bao-hu-zhong-di-san-fang-sdkwen-ti/)

- 12.25 [ATT&CK 之防御逃逸](https://paper.seebug.org/1103/)

- 12.26 [2019年勒索软件:针对市政部门的全面攻击](https://www.freebuf.com/articles/network/223202.html)

- 12.26 [揭露电信诈骗之悄无声息的转走银行卡资金](https://www.anquanke.com/post/id/195840)

- 12.30 [关于印发《App违法违规收集使用个人信息行为认定方法》的通知](https://www.anquanke.com/post/id/196074)

- 12.31 [非法支付之恶:涉案540多亿的非法网络支付连环案告破](https://www.anquanke.com/post/id/196164)

- 12.31 [警惕伪装成“Synaptics触摸板驱动程序”的新型蠕虫病毒](https://www.freebuf.com/articles/terminal/222991.html)

- 12.30 [穷源溯流:KONNI APT组织伪装韩国Android聊天应用的攻击活动剖析](https://www.freebuf.com/articles/terminal/223567.html)

- 12.30 [伸向中亚地区的触手——DustSquad APT组织针对乌兹别克斯坦的活动分析](https://www.anquanke.com/post/id/196067)

- 12.29 [404 Keylogger最新木马,盗取受害者浏览器网站帐号和密码](https://www.freebuf.com/articles/system/222808.html)